Die Einführung eines Informationssicherheits-Managementsystems (ISMS) ist einer der wichtigsten Schritte auf dem Weg zur ganzheitlichen Informationssicherheit in Ihrem Unternehmen und stellt eine komplexe Aufgabe dar. Es geht nicht nur darum, Compliance-Anforderungen einzuhalten, um mit IT-Sicherheit und Datenschutz Schritt zu halten. Es geht auch um klare Leitlinien für die Planung, Umsetzung und Überwachung der Informationssicherheit in Ihrem Unternehmen.

Phase 1: Vorbereitungen

Festlegung des Geltungsbereichs (Scope) des ISMS

- Geographische Standorte

- Geschäftsbereiche oder -prozesse

- Informationswerte (Assets)

- Kunden-/Marktsegmente

- …

Definition (und Zuweisung) grundlegender Rollen

- Informationssicherheits-Beauftragter

- Informationssicherheits-Risiko-Manager

- Später: Asset-, Risiko- und Maßnahmenverantwortliche

Aufbau der Information Security Governance

- Formulierung und Kommunikation einer verbindlichen übergeordneten Informationssicherheits-Leitlinie

- In Schritten: Formulierung und Kommunikation verbindlicher ergänzender, themenspezifischer Sicherheitsrichtlinien

Phase 2: ISMS-Planung

Asset Management

- Erstellung eines Inventars der wichtigsten Informationswerte (Assets)

- Klassifizierung und Zuweisung von Verantwortlichen (Owner) für Assets

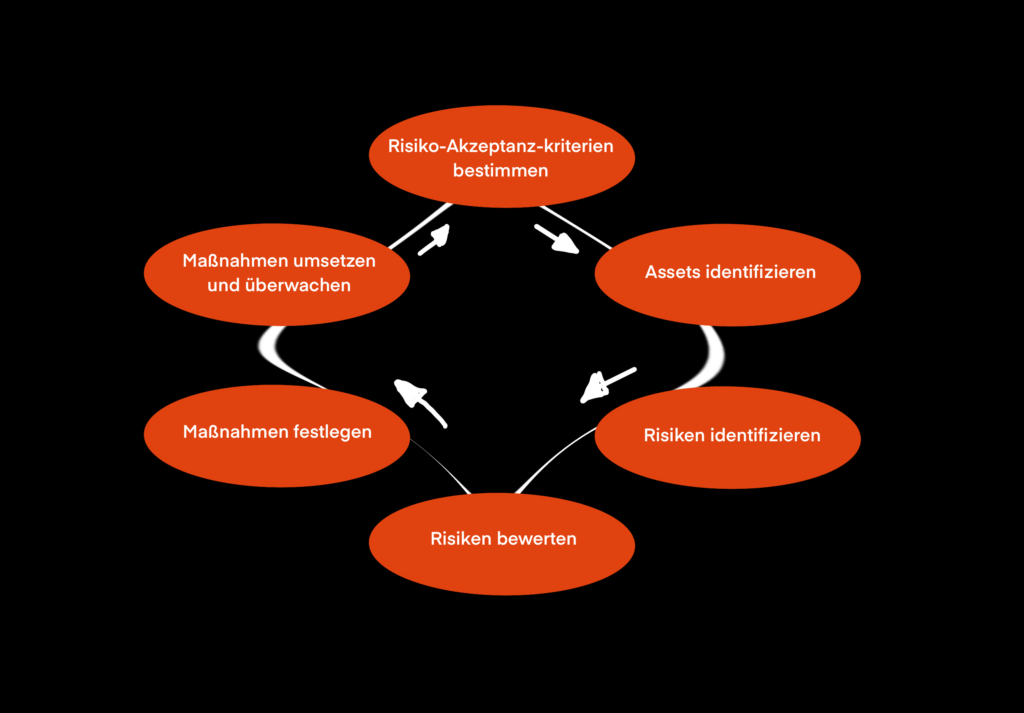

Risikomanagement

- Auf Grundlage des Asset-Inventars: Identifikation und Bewertung von Risiken

- Erstellung eines Risikobehandlungsplans

Maßnahmenmanagement

- Dokumentation bestehender und geplanter Controls / Sicherheitsmaßnahmen (physisch, technisch, organisatorisch) in einheitlicher Weise

- Abgleich mit dem Referenzkatalog (ISO/IEC 27001, Anhang A), Identifikation und Begründung von Ausschlüssen

- Benennung von Maßnahmen-Verantwortlichen

Phase 3: Institutionalisierung des Managementsystems

Definition und Verankerung organisatorischer Prozesse und Verfahren

- … zur operativen Umsetzung / Anwendung von Controls

- Prozesse = Definierte Aktivitäten (InputsOutputs), klare Zuständigkeiten, wohldefinierte Schnittstellen

- Verfahren = Definierte Detail-Abläufe

Kommunikation, Bewusstsein und Schulung

- Schaffung eines generellen Bewusstseins für Informationssicherheits- anforderungen und -risiken sowie angemessene Verhaltensweisen

- Effektive und zielgruppenspezifische Kommunikation von Richtlinien, Prozessen und Verfahren

- Befähigung der Personen, die Rollen im Rahmen des ISMS übernehmen

Dokumentation

- Einheitliche und strukturierte Dokumentation

- Effektive Dokumentenlenkung (Versionierung, Historisierung, Ablage, Freigabe, Review)

Phase 4: Review und Verbesserung

Reporting

- Relevante Kennzahlen (KPIs)

- Security Event & Incident Reporting

Interne ISMS-Reviews und -Audits

- Regelmäßige Reviews aller Richtlinien, Controls, Prozesse, Verfahren sowie des Asset-Inventars und des Risikobehandlungsplans durch die festgelegten Verantwortlichen (Owner)

- Internes ISMS-Auditprogramm

Managementbewertungen

- Jährliche Auswertung wichtiger Kennzahlen und Reports

- Prüfung der Konformität, Angemessenheit, Effektivität und Effizienz des gesamten ISMS durch das Top-Management

Management von Verbesserungen

- Erfassung, Bewertung und Priorisierung von Verbesserungsvorschlägen

- Kontrolle und Überwachung der Umsetzung